CSRF Nedir? Cross-Site Request Forgery

CSRF Nedir? (Cross-Site Request Forgery)

CSRF bir kullanıcının tarayıcısında oturum açıkken kötü niyetli bir web sitesinin o kullanıcının adına yetkisiz işlemler yapmasını sağlayan bir siber saldırı türüdür. Kulağa karmaşık gelebilir, ama basitçe şöyle düşünün: Bir banka sitesinde oturum açtınız ve başka bir sekmede zararlı bir bağlantıya tıkladınız. Bu bağlantı sizin adınıza bankanıza para transferi emri gönderebilir! CSRF saldırısı kullanıcının kimlik bilgilerini çalmaz; sadece mevcut oturumu kötüye kullanır. Bu da onu hem sinsi hem de tehlikeli yapar.

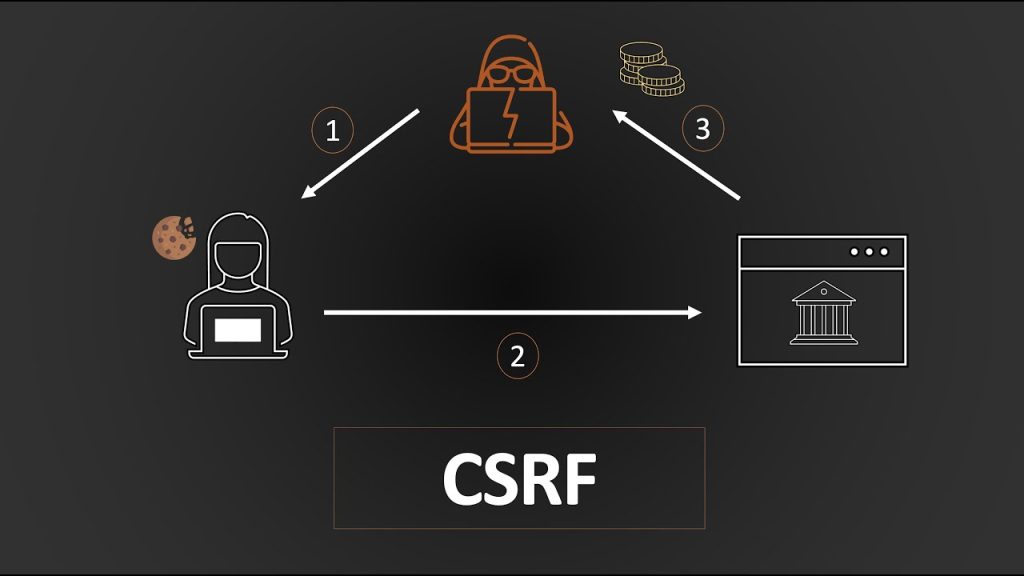

CSRF Saldırısı Nasıl Çalışır?

CSRF saldırısı nasıl gerçekleşir? İşte tipik bir senaryo:

- Oturum Açık: Kullanıcı, güvenilir bir web sitesinde (örneğin, banka veya sosyal medya) oturum açar ve tarayıcıda bir çerez (cookie) saklanır.

- Tuzak Bağlantı: Kullanıcı, başka bir yerde (e-posta, sosyal medya, sahte bir site) zararlı bir bağlantıya tıklar.

- Sahte İstek: Bu bağlantı, kullanıcının tarayıcısını kandırarak güvenilir siteye gizlice bir istek gönderir (örneğin, para transferi veya şifre değişikliği).

- Yetkisiz İşlem: Güvenilir site, isteğin kullanıcıdan geldiğini sanır ve işlemi gerçekleştirir, çünkü çerez hala geçerlidir.

Örneğin, bir saldırgan, “Ücretsiz hediye kazan!” gibi bir bağlantıyla sizi sahte bir siteye çeker ve arka planda bankanıza “1000 TL transfer et” komutu gönderir. Web güvenliği açısından bu, ciddi bir tehdit!

CSRF Neden Tehlikelidir?

CSRF saldırısı hem kullanıcılar hem de web siteleri için büyük riskler taşır:

- Finansal Kayıp: Banka hesaplarından yetkisiz transferler yapılabilir.

- Veri Güvenliği: Kişisel bilgileriniz değiştirilebilir veya silinebilir.

- İtibar Kaybı: Web siteleri, kullanıcı güvenini kaybedebilir.

- Kolay Uygulanabilirlik: CSRF, teknik olarak basit bir saldırı türüdür ve az bilgiyle yapılabilir.

Bu yüzden CSRF önleme yöntemleri, her web geliştiricisinin ve site sahibinin önceliği olmalı.

CSRF Önleme Yöntemleri

Neyse ki CSRF önleme için etkili yöntemler var! İşte web sitenizi ve kullanıcılarınızı korumak için yapabilecekleriniz:

1. CSRF Token Kullanımı

En yaygın ve etkili yöntem, her form isteğine benzersiz bir CSRF token eklemektir. Bu token, yalnızca güvenilir site tarafından oluşturulur ve her işlemle gönderilir. Saldırganlar, bu token’ı tahmin edemez veya kopyalayamaz. Örneğin:

- Formda gizli bir alan:

<input type="hidden" name="csrf_token" value="benzersiz_token"> - Sunucu isteği kontrol eder ve token geçerli değilse işlemi reddeder.

Çoğu web framework’ü (Django, Laravel, Rails) CSRF token’larını otomatik olarak destekler.

2. SameSite Çerez Özelliği

Çerezlere SameSite özelliği eklemek, CSRF saldırılarını büyük ölçüde engeller. SameSite, çerezlerin yalnızca aynı domain’den gelen isteklere dahil edilmesini sağlar. Örneğin:

SameSite=Strict: Çerez, sadece aynı site içindeki isteklere gönderilir.SameSite=Lax: Bazı çapraz site isteklerine izin verir, ama form gönderimlerini engeller.

Modern tarayıcılar (Chrome, Firefox) bu özelliği destekler.

3. Çift Gönderim Çerezleri

Form isteklerine bir çerez ve bir başlık (header) ekleyerek, sunucunun isteğin doğruluğunu kontrol etmesini sağlayabilirsiniz. Saldırganlar, tarayıcı güvenlik politikaları nedeniyle başlıkları manipüle edemez.

4. Kullanıcı Doğrulama Adımları

Hassas işlemler (örneğin, şifre değişikliği) için ek doğrulama isteyin:

- Şifre yeniden girişi.

- Çok faktörlü kimlik doğrulama (MFA).

- E-posta veya SMS onayı.

Bu, web güvenliğini artırır ve CSRF riskini azaltır.

5. HTTP Yöntemlerini Doğru Kullanın

CSRF saldırıları genellikle POST istekleriyle yapılır. GET isteklerini değiştirme işlemleri için kullanmaktan kaçının. Örneğin, “hesap silme” gibi işlemler sadece POST ile yapılmalı.

CSRF Örnekleri: Gerçek Hayatta Ne Oluyor?

CSRF saldırısı nasıl görünür? İşte birkaç gerçekçi senaryo:

- Sosyal Medya: Sahte bir bağlantıya tıklayan kullanıcı, farkında olmadan hesabından reklam paylaşımı yapar.

- Online Alışveriş: Saldırgan, kullanıcının sepetine istenmeyen ürünler ekler veya adresi değiştirir.

- Bankacılık: Kullanıcı, habersizce başka bir hesaba para transferi yapar.

Bu örnekler, CSRF nedir sorusunu daha iyi anlamanızı sağlar.

CSRF Önlerken Dikkat Edilmesi Gerekenler

CSRF önleme için şu noktalara dikkat edin:

- Test Edin: Web sitenizi düzenli olarak CSRF açıklarına karşı test edin (örneğin, Burp Suite gibi araçlarla).

- Güncel Kalın: Framework ve kütüphanelerinizi en son sürüme güncelleyin.

- Kullanıcı Deneyimi: Güvenlik önlemleri, kullanıcı dostu olmalı; örneğin, çok fazla doğrulama kullanıcıyı yormamalı.

- Eğitim: Kullanıcılarınızı şüpheli bağlantılara tıklamama konusunda bilgilendirin.

CSRF ve Diğer Saldırı Türleri: Fark Nedir?

CSRF saldırısı diğer web saldırı türlerinden farklıdır:

- CSRF vs. XSS: XSS (Cross-Site Scripting), kötü niyetli kod enjeksiyonu yapar; CSRF ise mevcut oturumu kötüye kullanır.

- CSRF vs. Phishing: Phishing, kullanıcıyı sahte bir siteye yönlendirir; CSRF, gerçek siteye sahte istek gönderir.

Bu farkları bilmek web güvenliği stratejilerinizi güçlendirir.

Neden CSRF’yi Ciddiye Almalısınız?

Cross-Site Request Forgery basit ama etkili bir saldırı yöntemi. Hem bireysel kullanıcılar hem de işletmeler için ciddi sonuçlar doğurabilir. Bir web sitesi sahibiyseniz kullanıcı verilerini korumak ve itibarınızı sürdürmek için CSRF’ye karşı önlem almanız şart. Kullanıcıysanız, güvenmediğiniz bağlantılara tıklamaktan kaçınarak kendinizi koruyabilirsiniz. CSRF önleme siber güvenlikte küçük ama güçlü bir adım!

Sık Sorulan Sorular

1. CSRF nedir?

Cross-Site Request Forgery bir kullanıcının adına yetkisiz işlemler yapan bir siber saldırı türüdür.

2. CSRF saldırısı nasıl önlenir?

CSRF önleme için CSRF token’ları, SameSite çerezleri, çift gönderim çerezleri ve ek doğrulama adımları kullanılabilir.

3. CSRF ve XSS aynı mı?

Hayır, CSRF saldırısı mevcut oturumu kötüye kullanır; XSS ise kötü niyetli kod enjeksiyonu yapar.

.png)

Yorumlar